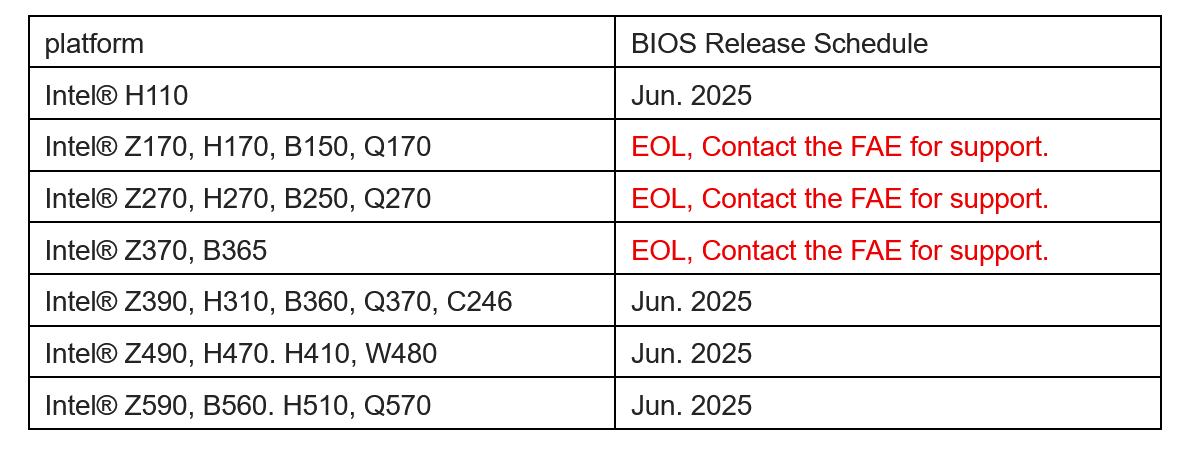

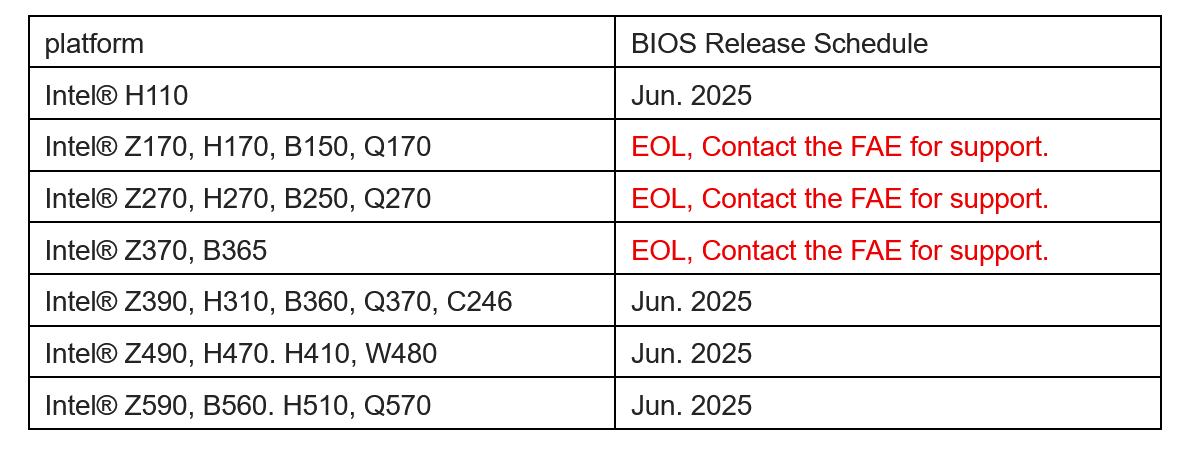

Home 7月16日新闻,技术媒体Tom S Hardware昨天(7月15日)发布了一篇博客文章,报道Gigabyte更新了其固件,以在许多母板上在统一的可扩展固件界面(UEFI)上安排四个弱点。 These weaknesses have been discovered by the Firmware's security research company Binarly and affected about 240 Gigabyte Motherboards, covering four weaknesses: CVE-2025-7029, CVE-2025-7028, CVE-201 It quoted a blog post and introduced that the root cause of these weaknesses exists in system management mode (SMM), a high -privileged mode in an X86 processor used to perform基础系统管理活动。 SMM支持对硬件系统的UEFI访问,所有代码均在称为System Management RAM(SMRAM)的安全存储区域执行。只能通过特殊的系统管理中断(SMI)管理处理器访问此内存,这些处理器依靠特定的通信缓冲区来处理数据。但是,如果这些处理器不调整固定数据,攻击可以在加载操作系统之前进行任意代码。它指出了博客文章的内容,以简要介绍4个弱点:CVE-2025-7029:未知的RBX注册支持SMRAM通过Ocaders/Ocdata建议的任意写作。 CVSS标记为8.2,严重程度高。 CVE-2025-7028:意外的指针功能,允许攻击控制闪存操作。 CVSS标记为8.2,严重程度高。 CVE-201OF SMRAM。 CVSS标记为8.2,严重程度高。 CVE-2025-7026:RBX寄存器允许任意SMRAM在CommandRCX08中写入。 CVSS标记为8.2,严重程度高。根据CERT报告,访问管理员的攻击可以利用这些弱点来在SMM中进行不公正的代码,并取悦UEFI的关键保护,例如Secure Boot。攻击还可以安装“隐藏的固件植入物”,并长期控制系统。这些攻击可以从内部存储操作系统或早期,睡眠或恢复状态。由于SMM在操作系统内核下运行,因此很难使用传统的安全工具看到或禁用这些弱点。 Gigabyte已开始发布固件更新,这是许多受影响的模型。根据最新的安全通知,该公司分享了BIOS的受影响产品和相应版本的列表,包括Intel 100、200、200、300、400和500系列,用于Gigabyte的主板型号。

Home 7月16日新闻,技术媒体Tom S Hardware昨天(7月15日)发布了一篇博客文章,报道Gigabyte更新了其固件,以在许多母板上在统一的可扩展固件界面(UEFI)上安排四个弱点。 These weaknesses have been discovered by the Firmware's security research company Binarly and affected about 240 Gigabyte Motherboards, covering four weaknesses: CVE-2025-7029, CVE-2025-7028, CVE-201 It quoted a blog post and introduced that the root cause of these weaknesses exists in system management mode (SMM), a high -privileged mode in an X86 processor used to perform基础系统管理活动。 SMM支持对硬件系统的UEFI访问,所有代码均在称为System Management RAM(SMRAM)的安全存储区域执行。只能通过特殊的系统管理中断(SMI)管理处理器访问此内存,这些处理器依靠特定的通信缓冲区来处理数据。但是,如果这些处理器不调整固定数据,攻击可以在加载操作系统之前进行任意代码。它指出了博客文章的内容,以简要介绍4个弱点:CVE-2025-7029:未知的RBX注册支持SMRAM通过Ocaders/Ocdata建议的任意写作。 CVSS标记为8.2,严重程度高。 CVE-2025-7028:意外的指针功能,允许攻击控制闪存操作。 CVSS标记为8.2,严重程度高。 CVE-201OF SMRAM。 CVSS标记为8.2,严重程度高。 CVE-2025-7026:RBX寄存器允许任意SMRAM在CommandRCX08中写入。 CVSS标记为8.2,严重程度高。根据CERT报告,访问管理员的攻击可以利用这些弱点来在SMM中进行不公正的代码,并取悦UEFI的关键保护,例如Secure Boot。攻击还可以安装“隐藏的固件植入物”,并长期控制系统。这些攻击可以从内部存储操作系统或早期,睡眠或恢复状态。由于SMM在操作系统内核下运行,因此很难使用传统的安全工具看到或禁用这些弱点。 Gigabyte已开始发布固件更新,这是许多受影响的模型。根据最新的安全通知,该公司分享了BIOS的受影响产品和相应版本的列表,包括Intel 100、200、200、300、400和500系列,用于Gigabyte的主板型号。

Home 7月16日新闻,技术媒体Tom S Hardware昨天(7月15日)发布了一篇博客文章,报道Gigabyte更新了其固件,以在许多母板上在统一的可扩展固件界面(UEFI)上安排四个弱点。 These weaknesses have been discovered by the Firmware's security research company Binarly and affected about 240 Gigabyte Motherboards, covering four weaknesses: CVE-2025-7029, CVE-2025-7028, CVE-201 It quoted a blog post and introduced that the root cause of these weaknesses exists in system management mode (SMM), a high -privileged mode in an X86 processor used to perform基础系统管理活动。 SMM支持对硬件系统的UEFI访问,所有代码均在称为System Management RAM(SMRAM)的安全存储区域执行。只能通过特殊的系统管理中断(SMI)管理处理器访问此内存,这些处理器依靠特定的通信缓冲区来处理数据。但是,如果这些处理器不调整固定数据,攻击可以在加载操作系统之前进行任意代码。它指出了博客文章的内容,以简要介绍4个弱点:CVE-2025-7029:未知的RBX注册支持SMRAM通过Ocaders/Ocdata建议的任意写作。 CVSS标记为8.2,严重程度高。 CVE-2025-7028:意外的指针功能,允许攻击控制闪存操作。 CVSS标记为8.2,严重程度高。 CVE-201OF SMRAM。 CVSS标记为8.2,严重程度高。 CVE-2025-7026:RBX寄存器允许任意SMRAM在CommandRCX08中写入。 CVSS标记为8.2,严重程度高。根据CERT报告,访问管理员的攻击可以利用这些弱点来在SMM中进行不公正的代码,并取悦UEFI的关键保护,例如Secure Boot。攻击还可以安装“隐藏的固件植入物”,并长期控制系统。这些攻击可以从内部存储操作系统或早期,睡眠或恢复状态。由于SMM在操作系统内核下运行,因此很难使用传统的安全工具看到或禁用这些弱点。 Gigabyte已开始发布固件更新,这是许多受影响的模型。根据最新的安全通知,该公司分享了BIOS的受影响产品和相应版本的列表,包括Intel 100、200、200、300、400和500系列,用于Gigabyte的主板型号。

Home 7月16日新闻,技术媒体Tom S Hardware昨天(7月15日)发布了一篇博客文章,报道Gigabyte更新了其固件,以在许多母板上在统一的可扩展固件界面(UEFI)上安排四个弱点。 These weaknesses have been discovered by the Firmware's security research company Binarly and affected about 240 Gigabyte Motherboards, covering four weaknesses: CVE-2025-7029, CVE-2025-7028, CVE-201 It quoted a blog post and introduced that the root cause of these weaknesses exists in system management mode (SMM), a high -privileged mode in an X86 processor used to perform基础系统管理活动。 SMM支持对硬件系统的UEFI访问,所有代码均在称为System Management RAM(SMRAM)的安全存储区域执行。只能通过特殊的系统管理中断(SMI)管理处理器访问此内存,这些处理器依靠特定的通信缓冲区来处理数据。但是,如果这些处理器不调整固定数据,攻击可以在加载操作系统之前进行任意代码。它指出了博客文章的内容,以简要介绍4个弱点:CVE-2025-7029:未知的RBX注册支持SMRAM通过Ocaders/Ocdata建议的任意写作。 CVSS标记为8.2,严重程度高。 CVE-2025-7028:意外的指针功能,允许攻击控制闪存操作。 CVSS标记为8.2,严重程度高。 CVE-201OF SMRAM。 CVSS标记为8.2,严重程度高。 CVE-2025-7026:RBX寄存器允许任意SMRAM在CommandRCX08中写入。 CVSS标记为8.2,严重程度高。根据CERT报告,访问管理员的攻击可以利用这些弱点来在SMM中进行不公正的代码,并取悦UEFI的关键保护,例如Secure Boot。攻击还可以安装“隐藏的固件植入物”,并长期控制系统。这些攻击可以从内部存储操作系统或早期,睡眠或恢复状态。由于SMM在操作系统内核下运行,因此很难使用传统的安全工具看到或禁用这些弱点。 Gigabyte已开始发布固件更新,这是许多受影响的模型。根据最新的安全通知,该公司分享了BIOS的受影响产品和相应版本的列表,包括Intel 100、200、200、300、400和500系列,用于Gigabyte的主板型号。